|

Kasowanie danych w systemach Windows

Z artykułu dowiesz się:

- logistyka i klasyfikacja danych tajnych i poufnych

- rodzaje i skuteczność kasowania danych - praktyka a rzeczywistość

- formatowanie nośnika a niszczenie danych

- czy opróżnienie kosza niszczy dane ?

- slack space - co to jest ?

- selektywne kasowanie danych

- snapshot czyli ostrożnie z shadow copy

- podsumowanie - kasowanie danych a zagadnienia prawne

Co powinieneś wiedzieć

- znać podstawy obsługi systemu operacyjnego Windows,

- mieć świadomość klasyfikacji

Wstęp

Wiele osób posiada na swoich komputerach materiały które nie powinny dostać się w niepowołane ręce... Jednak niewiele osób wie jak w praktyce skutecznie się przed tym zabezpieczyć. Wciąż pokutuje fałszywy pogląd, że dane wystarczy usunąć z kosza bądź sformatować dysk...

Znakomita większość osób posiada w pamięci masowej swoich komputerów dane, które powinny pozostać poufne. Aby zabezpieczyć się przed ich upublicznieniem powinniśmy stworzyć pewną procedurę ich klasyfikacji i logistyki, która umożliwi nam sprawną kontrolę nad nimi.

Klasyfikacja danych

Istnieje wiele rodzajów danych, których nie chcielibyśmy upubliczniać. Dane służbowe (projekty, dane księgowe, umowy, itp.), dane prywatne (logi do kont bankowych czy skrzynek pocztowych, materiały rodzinne), pliki ściągnięte z sieci, materiały związane z erotyką oraz wiele innych. Ze względów oczywistych nie będziemy zajmować się materiałami, których posiadanie narusza przepisy prawa (pirackie oprogramowanie bądź pliki medialne, pornografia dziecięca, dane wykradzione z innych komputerów). Tego typu dane narażają ich posiadaczy na odpowiedzialność karną, która powstaje w momencie samej próby ich pozyskania o czym należy pamiętać.

Klasyfikację poufności danych możemy oprzeć na pejoratywnym sensie konsekwencji ich upublicznienia. I tak, np. jeżeli na dysku mamy dane które stanowią tajemnicę państwową, handlową bądź bankową - to ich przejęcie przez osoby postronne w większości przypadków skutkuje poważnymi skutkami finansowymi lub karnymi. Tego typu dane powinniśmy zakwalifikować jako tajne i powinniśmy je traktować ze szczególną ostrożnością. Z kolei dane które w praktyce nie powodują bezpośredniego zagrożenia ww. sankcjami możemy sklasyfikować jako poufne - do tego typu materiałów należą np. zdjęcia rodzinne. Oczywiście, przyjęte przez nas wytyczne są czysto orientacyjne i powinny być dopasowane do indywidualnych potrzeb.

Logistyka chronionych danych

Warunkiem niezbędnym do zachowania bezpieczeństwa danych jest przechowywanie ich w ustalonym porządku. Ze względu na strukturę drzewiastą, która jest częścią GUI systemów Windows, powinniśmy przeznaczyć jeden katalog (bądź podkatalog) do przechowywania danych tajnych bądź poufnych. Odczyt, edycja lub zapis tych danych powinien odbywać się tylko w obrębie tego katalogu. Zapisywanie całości lub części tych danych w innych lokalizacjach, często wybieranych spontanicznie (np. tworzenie "chwilowych" plików bądź katalogów na pulpicie lub w innych przypadkowych lokalizacjach) skutkuje powstaniem bałaganu na dysku i utratą kontroli nad zarządzanymi danymi. Natomiast utrzymanie logistycznego porządku zwiększa nam możliwość utrzymania bezpieczeństwa w zakresie ochrony poufnych bądź tajnych danych oraz ułatwia sprawną możliwość ich zabezpieczenia przed ich utratą (np. automatyczny backup jednej "pewnej" lokalizacji).

Bezładne rozproszenie chronionych danych (bądź ich części) w różnych lokalizacjach dysku (pulpit, główny root dysku, katalog x, podkatalog xx, itp.) powoduje, że w dłuższej perspektywie zapominamy o wszystkich tych miejscach. Jeszcze gorzej jeżeli te rozproszone dane w między czasie usuniemy. Wtedy w praktyce nie jesteśmy już w stanie określić ilości i lokalizacji wykonanych kopii danych, które fizycznie w dalszym ciągu są zapisane na dysku (tzn. są możliwe do odzyskania).

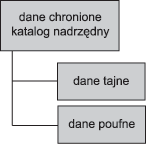

W zależności czy są to dane tajne czy poufne powinniśmy przestrzegać następujących zasad:

- dane tajne przechowujmy na specjalnie przygotowanym komputerze, na którym będziemy wykonywać prace związane tylko z nimi,

- jeżeli ww. warunek jest niemożliwy do zrealizowania to dane tajne i poufne przechowujmy w tej samej lokalizacji, z zachowaniem podrzędnej odrębności (rys.1),

Rys.1 Zalecana prosta struktura chronionych danych

- kopia bezpieczeństwa danych tajnych powinna być wykonywana na dwa, niezależne od siebie nośniki zewnętrzne (zawsze na te same),

- kopie danych tajnych należy wykonywać regularnie (częstotliwość powinna być uzależniona od potrzeb, stosownych do intensywności pracy i wprowadzanych zmian),

Wszystkie powyższe wskazówki pozwolą nam na sprawne zarządzanie danymi, które powinny pozostać ukryte prze osobami postronnymi. Pozwolą nam też w znacznym stopniu usprawnić i poprawić efektywność samego procesu nieodwracalnego kasowania danych, których będziemy się chcieli pozbyć w takich sytuacjach jak np. przy przekazaniu komputera służbowego swojemu następcy bądź przekazaniu twardego dysku osobom trzecim.

Kasowanie danych - praktyka a rzeczywistość

Na wstępie kilka słów związanych z fizyczną i logiczną stroną funkcjonowania danych cyfrowych na nośnikach magnetycznych.

Jednym z etapów produkcji dysku, jest napylenie na powierzchnię jego platerów (talerzy) półtwardej warstwy ferromagnetycznej, po czym następuje sformowanie domen magnetycznych i kierunkowe namagnesowanie dipoli magnetycznych w nich występujących. W systemach cyfrowych magnesuje się ferromagnetyk aż do jego do jego magnetycznego nasycenia. Od tego momentu głowice będą w stanie odczytać kierunek namagnesowania dipoli magnetycznych, który będzie interpretowany przez dysk jako stan logiczny podstawowej jednostki pamięci jaką jest 1 bit. Przyjmuje on zawsze wartość 0 lub 1. Polaryzacja napięcia używanego przez głowicę oznacza zmianę kierunku namagnesowania dipoli magnetycznych - a co za tym idzie - zmianę stanu na przeciwny. Zmiana stanu logicznego bitu jest procesem nieodwracalnym, ponieważ ferromagnetyk nie posiada pamięci stanu poprzedniego (występowanie histerezy magnetycznej).

Idąc dalej, postarajmy się teraz zobrazować mechanizm kasowania danych od strony logicznej. W tym celu posłużmy się pewną analogią. Każdy nośnik (dysk, dyskietka, karta pamięci, itp.) złożony jest (umownie) z dwóch części logicznych. Pierwsza z nich zawiera sam spis treści; druga natomiast jest zapisana już właściwymi danymi. Przykład ten jest dużym uproszczeniem - w istocie systemy plików są dużo bardziej skomplikowanymi strukturami.

Komputer pokazuje zawartość nośnika na podstawie tego co znajduje się w ww. spisie treści. Po normalnym usunięciu danych, np. wyczyszczeniu kosza, informacje o tym fakcie zapisywane w mft (Master File Table), który w przypadku dyskowego systemu plików NTFS pełni m.in. rolę wspomnianego wyżej spisu treści. Podobnie ma się rzecz z systemem plików FAT. Ponadto, żadne inne operacje nie są wykonywane bezpośrednio na danych. Sam obszar danych, do klastrów którego adresowane są usunięte dane, pozostaje nietknięty.

Po normalnym usunięciu danych, za pomocą specjalistycznych narzędzi można je będzie odzyskać aż do momentu, gdy nie zostaną częściowo lub całkowicie nadpisane przez inne dane. Dzieje się tak dlatego, ponieważ po usunięciu danych, miejsce które jest fizycznie przez nie zajmowane na dysku system odczytuje jako wolne. Tak więc dopiero nadpisanie obszaru danych, do którego fizycznie adresowały uprzednio skasowane dane powoduje ich bezpowrotne zniszczenie.

Reasumując: zmiana stanu logicznego wszystkich domen magnetycznych, zajmowanych przez dane, których chcemy się definitywnie pozbyć jest jedynym możliwym sposobem na ich skuteczne zniszczenie. Inaczej mówiąc: aby definitywnie usunąć dane należy nadpisać każdy sektor (podstawowa jednostka fizyczna nośnika, prawie zawsze równa 512 bajtom) przez nie zajmowany.

Formatowanie nośnika a niszczenie danych

W ramach prowadzenia naszej działalności bardzo często zdarzają się pytania: sformatowałem dysk, czy możecie odzyskać dane ? Większość osób nie zdaje sobie sprawy, że w znakomitej większości przypadków sam format nie niszczy danych. I to bez znaczenia czy wykonaliśmy format pełny czy szybki (wyjątkiem jest Windows Vista - przy pełnym formacie zeruje ona obszar danych bez względu na rodzaj używanego systemu plików). Dużo większe znaczenie ma fakt czy po formacie doszło do ponownego wgrania innych danych bądź reinstalacji systemu operacyjnego. Jeżeli fakt taki miał miejsce, to z obszaru który został fizycznie nadpisany nie da się już odzyskać poprzednich danych - są one utracone bezpowrotnie.

Tak więc pamiętajmy - format na ogół nie niszczy w sposób definitywny danych, podobnie jak usunięcie ich z kosza.

Czy opróżnienie kosza niszczy dane ?

Kosz systemowy spełnia w systemach Windows bardzo ważną funkcję. Pełni rolę swoistego bufora bezpieczeństwa, który pozwala utrzymać porządek na dysku przy jednoczesnej możliwości bezstratnego przywrócenia danych w nim zawartych. Kosz systemowy nie zajmuje miejsca na dysku, jego definiowana wielkość pozwala ustalić jedynie wielkość danych, którymi może zarządzać jako "kosz". Po przekroczeniu tej wartości zaczyna faktycznie dokonywać wpisów o usunięciu do FAT lub MFT o kasowaniu najstarszych danych w nim zawartych. Podobnie ma się rzecz przy usuwaniu plików (bądź katalogów) większych niż zadeklarowana jego wielkość lub ze świadomym użyciem funkcji direct delete (np. SHIFT+DEL).

Oczywiście dane usunięte z kosza można odzyskać pod warunkiem że nie zostaną one uszkodzone przez nadpisanie innymi danymi lub jeżeli nie są pofragmentowane (dotyczy FAT). Przykład: na partycji 100gb mamy prawie 100gb danych (wypełniona prawie w całości). 50gb danych usuwamy do kosza i opróżniamy go. W tym momencie możemy jeszcze odzyskać prawie całość usuniętych 50gb danych. Następnie wgrywamy na dysk inne 50gb danych - ponownie zapełniamy dysk prawie w całości. Po tej czynności poprzednie dane uległy prawie całkowitemu zniszczeniu i nie ma możliwości ich odzyskania. Dlaczego prawie całkowitemu ? Ponieważ istnieje możliwość występowania obszarów tzw. slack space.

Slack Space - co to jest ?

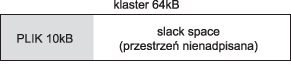

Aby przybliżyć powyższe pojęcie na początek trochę teorii. Każdy plik składa się z określonej (przez jego wielkość) ilości sektorów na dysku. System dyskowy grupuje sektory w klastry, na których operuje system operacyjny. Wielkość klastra (czyli ilość sektorów) jest ustalana automatycznie (lub manualnie przez użytkownika) podczas procesu formatowania nośnika. Załóżmy, że wybraliśmy dosyć dużą wielkość klastra i wynosi ona 64kb (czyli 128 sektorów). Po sformatowaniu dysku nagraliśmy na niego dużo małych plików; powiedzmy o wielkości ok. 10kb. Ponieważ system nie dopuszcza możliwości adresowania więcej niż jednego pliku do jednego klastra, to małe pliki które wgraliśmy na nasz świeżo sformatowany dysk będą w całości rezerwować przestrzeń całego klastra. Oczywiście plik zostanie wgrany tylko do pierwszych 10kb (20 sektorów) natomiast pozostałe 54kb (108 sektorów) pozostaną nietknięte. Ten obszar nazywa się slack space (rys.2).

Rys.2 Nienadpisana końcówka klastra - slack space

Mało tego - obszar ten jest całkiem nieźle chroniony przez system plików, tzn. nie można go nadpisać aż do momentu usunięcia naszego świeżo wgranego pliku 10 kilobajtowego. Aby tego dokonać (bez zniszczenia funkcjonujących danych) należy skorzystać ze specjalistycznych narzędzi do selektywnego niszczenia danych.

Selektywne kasowanie danych

Sprawa jest prosta, gdy chcemy nieodwracalnie zniszczyć istniejące dane na dysku który możemy całkowicie sformatować, zniszczyć bądź przekazać innej osobie. Problem zaczyna się w momencie, gdy musimy przekazać sprawny i działający komputer (np. służbowy) innej osobie i jednocześnie chcemy mieć 100% pewność, że nasze dane nie dostaną się w niepowołane ręce.

W takiej sytuacji - jedyną możliwością jest skorzystanie z wysoce wyspecjalizowanych aplikacji, które potrafią w sposób selektywny usuwać dane oraz wyczyści pozornie wolne miejsce z dokładnością co do sektora (czyli dane ze wspomnianych obszarów slack space).

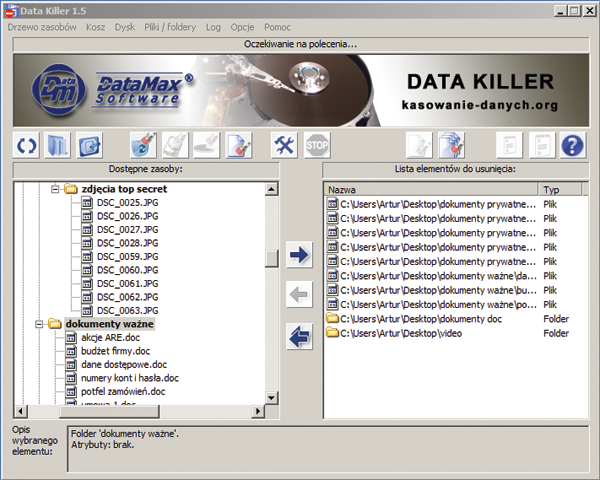

Jedną z takich aplikacji jest program DataMax Killer (program był publikowany w 11/2009 wydaniu HAKING). Poniżej zamieszczamy zrzut z programu (fot.1)

Fot.1 Pola operacyjne programu DataMax Killer

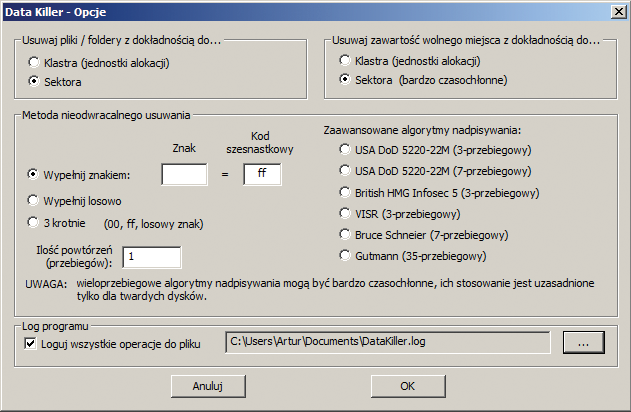

Jego możliwości pozwalają na usunięcie danych w każdym możliwym przypadku i w wielu konfiguracjach. Poza tym program posiada szeroką gamę algorytmów nadpisujących, używanych przez wiele organów administracji rządowych na całym świecie. Jednak w praktyce, używając dyski mające pojemność od kilkunastu GB nawet jednokrotne nadpisanie danych gwarantuje nam skuteczne ich zniszczenie (fot.2).

Fot.2 Opcje programu DataMax Killer

Ostrożnie z opcją snapshot (shadow copy)

Począwszy od systemów Windows XP firma Microsoft zaczęła implementować do swoich systemów operacyjnych rozwiązanie pozwalające na wykonanie operacji snapshot czyli zrzutu aktualnej zawartości danych użytkowych na dysk. Funkcja ta jest możliwa tylko na systemie plików NTFS i jest realizowana przez usługę VSS (Volume Shadow Copy Service). W praktyce, funkcja VSS pozwala użytkownikowi na przywrócenie wszystkich lub części danych z kilku bądź kilkunastu wykonanych uprzednio punktów przywracania. W sytuacji, gdy zdecydujemy się włączenie ochrony woluminu przez funkcję VSS musimy mieć świadomość, że danych zawartych w jego lokalizacji (System Volume Information) nie będzie można bezkarnie nieodwracalnie usunąć (czyli nadpisać) bez uszkodzenia systemu operacyjnego. Budowa i integracja usługi VSS stawia nas przed trudnym wyborem - albo bezpieczeństwo danych albo ochrona ich poufności. W praktyce dane z takiego woluminu można usunąć jedynie poprzez jego pełne nadpisanie.

Podsumowanie - kasowanie danych a zagadnienia prawne

Na zakończenie warto wspomnieć o bardzo ważnym aspekcie niszczenia bądź kasowania danych.

Otóż w większości przypadków użytkownik chcący usunąć dane, powinien się zastanowić czy czynność ta nie pociągnie go do odpowiedzialności cywilnej bądź nawet karnej. Klasycznym przykładem jest używanie komputerów służbowych do celów prywatnych. Każdy pracownik pracujący na służbowym komputerze i chcący jednocześnie wykorzystywać go do celów prywatnych powinien uzyskać stosowną zgodę na piśmie od swojego przełożonego. W innym razie nie ma on prawa do przechowywania np. swoich prywatnych zdjęć na służbowym komputerze. To tyle jeżeli chodzi o teorię. Praktyka, niestety mocno od niej odbiega, ponieważ bardzo wiele osób nie posiadając formalnego pozwolenia przechowuje bądź edytuje na komputerach służbowych prywatne materiały bądź inne nie będące związane z wykonywaną pracą. W momencie odejścia z firmy bądź zwolnienia osoby te usuwają swoje dane (często razem ze służbowymi) w konsekwencji łamiąc prawo. Mówi ono wyraźnie, że wszystkie informacje i wykonane dzieła na komputerze służbowym należą do pracodawcy. Nawet te nasze prywatne, mniej czy bardziej osobiste...

Dlatego pamiętajmy: zawsze musimy mieć zgodę pracodawcy na przechowywanie bądź edycję takich danych. Jeżeli jest to niemożliwe - nie umieszczajmy ich na komputerze służbowym.

Uwaga

Zarówno autor, jak i redakcja, nie ponoszą żadnej odpowiedzialności za jakiekolwiek szkody i straty powstałe w wyniku stosowanie się do wskazówek w niniejszym artykule. Nie zaleca się kasowania danych, gdy wskutek ich utraty, może dojść do zagrożenia życia, zdrowia, złamania prawa lub znacznych strat.

|